- {{item.name}}

OT设备安全管理实践指南

- 5

- 2015

- 372

请扫码添加企业微信,可以获得更多技术干货、实践案例以及专家支持等。同时还可以加入社群和寻求生态合作。并有精美礼品赠送,千万不要错过!

目 录

1 序言

2 OT 设备安全管理概述

2.1 基础概念

2.1.1 OT

2.1.2 OT设备

2.1.3 OT设备安全管理基础框架

2.2 OT设备安全管理概况

2.2.1 OT设备安全管理现状

2.2.2 OT设备安全管理的目标

2.3 OT设备安全管理 “天龙八步” 概述

3 OT设备网络安全管理 “天龙八步”

3.1 识别和分类

3.1.1 OT设备识别和分类

3.1.2 关键资产识别和分类

3.2 风险评估

3.2.1 风险评估的基本步骤

3.2.2 渗透测试

3.3 安全策略制定

3.3.1 安全策略制定基本步骤

3.3.2安全基线

3.3.3行业标准以及法律法规参考

3.4 实施控制措施

3.4.1 物理安全

3.4.2 访问控制

3.4.3 网络安全

3.4.4 系统安全

3.4.5 数据安全

3.5 安全培训和意识教育

3.6 审计和监控

3.6.1 审计和监控的基本方法

3.6.2网络安全审计

3.7 应急响应

3.8 持续改进

3.8.1 持续改进的基本原则

3.8.2新风险管控

3.8.3 有效控制剩余风险

4 西门子实践分享

4.1资产分类与保护流程 — ACP

4.2 工业网络安全态势感知平台 — SSM

4.3 工控安全加固与管理系统

4.4 老旧OT设备安全管理

5 组织与文化

5.1 网络与信息安全文化建设的基本途径

5.2 营造人人拥抱的网络与信息安全文化 “工作包”

5.3 OT安全管理需要多方的积极参与

6 新技术带来的机遇与挑战

7 总结回顾

8 西门子愿景

9 后记

1 序言

(略)

OT 设备安全管理概述

2.1 基础概念

2.1.1 OT

Operation Technology(OT)是指实现和管理复杂系统操作的技术和工具,主要应用于工业控制系统、

智能制造、智慧城市、能源网络等领域。

OT 通常与 IT(信息技术)相区别,后者主要关注计算机、软件和网络等方面,而不是实时运行环境和物

理设备。但随着信息技术的快速发展,OT 和 IT 之间的边界变得越来越模糊,两者也开始融合在一起,

形成了新的概念和技术,如工业互联网、智能制造等。

2.1.2 OT 设备

OT 设备(Operational Technology devices)是指用于控制和监测生产、工程或基础设施系统的设备,可以

大致分为以下几种:

1. 工业控制系统(Industrial Control Systems,ICS):包括程序逻辑控制器(PLC)、人机界面(HMI)、

数据采集器等设备,用于控制和监测工业过程。

2. 电力系统设备:包括发电机、变压器、开关柜、断路器等设备,用于电力生产和传输过程中的控制和监测。

3. 运输系统设备:包括交通信号灯、隧道监控、公路收费等设备,用于城市交通运输管理和控制。

4. 水利系统设备:包括水泵、阀门、水位计、流量计等设备,用于水利工程控制和管理。

5. 安全设备:包括视频监控系统、入侵检测系统等设备,用于安全管理和监测。

6. 监测设备:包括温度计、湿度计、气压计、振动计等设备,用于物理量的监测和数据采集。

这些设备通常采用专有的通信协议和物理接口,与信息技术(IT)设备不同。OT 设备的主要功能是控制

和监测现场过程,例如监测温度、压力、流量、电压、电流等参数,并根据预设规则进行自动控制和调节。

OT 设备的安全性对于生产和基础设施系统的运行至关重要,因此需要进行有效的安全管理和保护。

2.1.3 OT 设备安全管理基础框架

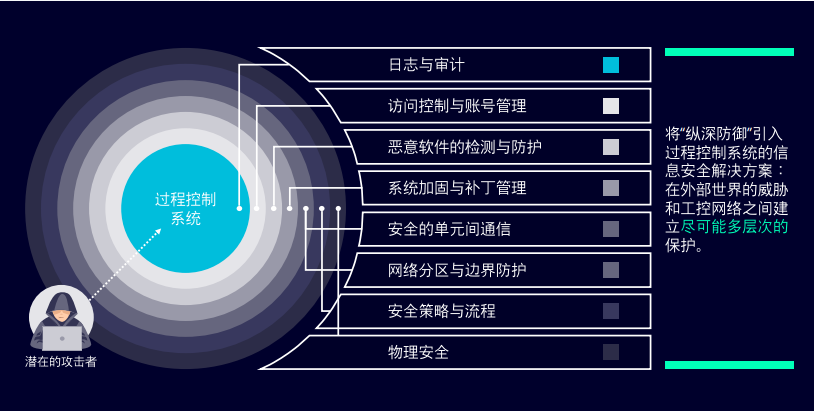

2.1.3.1 纵深防御体系框架

纵深防御体系框架(Defense-in-Depth,DiD)是一种网络安全设计理念,旨在通过多层安全防护手段来

提高网络的安全性和稳定性。该框架将网络安全防护分为多个层面,包括物理安全、网络安全和主机安

全等。在每个层面上,采用不同的安全技术和措施,以形成多重防御体系,确保每一层次的安全防护都

能够相互支持和补充。

纵深防御体系框架通常被分为以下几个层级:

1. 物理层:包括对设备、建筑、区域和资源的物理保护,例如电源管理、设备锁定、视频监控等。

2. 网络层:针对网络进行保护,以确保数据传输过程中不会被窃听、篡改或破坏。常用技术包括防火墙、

VPN、入侵检测系统(IDS)和入侵防御系统(IPS)等。

3. 主机层:确保服务器和终端设备的安全,以防止恶意软件感染、未经授权访问和其他攻击。主机层安

全机制包括操作系统的安全配置、补丁管理、杀毒软件、主机入侵检测系统(HIDS)等。

4. 应用层:确保应用程序的安全,以防止攻击者利用漏洞进行攻击。应用层安全机制包括代码审查、输

入验证、访问控制、加密和安全编程实践等。

在实施纵深防御体系框架时,还需要考虑监控、检测、响应和恢复等方面的策略。例如,可以利用安全

信息和事件管理(SIEM)工具进行实时监控,并制定相应的应急响应计划以减轻攻击产生的损失。总之,

纵深防御体系框架提供了多层安全防御策略,旨在保护网络的安全和数据的完整性。每个层级都提供了

不同的安全措施,从而构成了一个密不可分的安全生态圈。

......

下载可浏览全部内容

- 评论

- 收藏 收藏

- 点赞 点赞

- 纠错 纠错

关联文档

关联文档

看过该文档的用户还看过哪些文档

看过该文档的用户还看过哪些文档

西门子官方商城

西门子官方商城

{{item.nickName}}