- {{item.name}}

PLC访问保护-本地用户管理

- 0

- 991

用户与角色

S7-1200 /S7-1200 G2/ S7-1500 等 CPU 中的用户、角色和 CPU 功能权限的管理方式(用户管理和访问控制,UMAC)已改进。可在 TIA Portal 的项目用户和角色编辑器中,管理所有项目用户及其对项目中所有 CPU 的权限(例如访问权限)。

软件和硬件需要满足如下要求:

TIA Portal ,≥ V19

S7-1500, ≥ V3.1

S7-1200,≥ V4.7

S7-1200 G2 (TIA Portal V20) ,≥ V1.0

软件控制器 ,≥ V30.1

下文说明的功能,仅适用于这些固件版本的CPU。文中软件使用的是 TIA 博途 STEP 7 专业版 V20.0 update 4。对于 HMI 设备,无法通过本地或集中用户 (TIA Portal V19/V20) 进行身份验证。此功能在下文中也称为“本地用户管理和访问控制”。

用户与角色的配置

在项目视图>项目树>“安全设置 > 用户和角色”(Security Settings > Users and roles) 区域管理用户及其权限,从而控制访问权限。

- 在“用户”里添加各种用户,给用户分配相应的角色,以获取相应的运行系统权限,如图1所示;

- 在“角色”中添加、命名新角色,给此角色分配相应的访问权限(运行系统权限),如图2所示,可以根据需要添加多个用户自定义角色。

TIA Portal 保存用户自定义角色中的 CPU 功能权限分配,以及每个 CPU 中分配了这些角色的用户。没有预定义 CPU 功能权限的系统定义角色。在下载组态后,用户管理功能在相应的 CPU 中生效。下载后,每个 CPU 都“了解”用户可以访问的服务以及可以执行的具体功能。

图1. 用户与角色

用户、角色和功能权限

定义用户和角色的目的是设置项目和设备的访问权限,访问权限包括:工程组态权限和运行系统权限。

- 工程组态权限需要在设置“项目保护”后才能分配工程组态权限,为用户分配登录项目后的项目的编辑和访问权限。

- 运行系统权限在不设置“项目保护”的情况下也可以进行设置,用于分配对 PLC 的通过博途、HMI 以及 Web 浏览器的访问权限。

工程组态权限(如需要,可进行设置)

包括项目的访问权限和:

- 以只读权限打开项目

- 打开并编辑项目

- 升级TIA Portal 通过用户与角色编辑器管理所有 CPU 功能权限。

- 导入项目文本

- 查看用户和角色

- 管理用户和角色

- 编辑库类型

包括项目中 S7-1200 G2 的访问权限有:

- 编辑硬件配置

- 编辑PLC程序

- 下载PLC

- Edit Safety-related project data

- 监视PLC程序

- 在线修改PLC程序

- 创建并编辑轨迹Trace

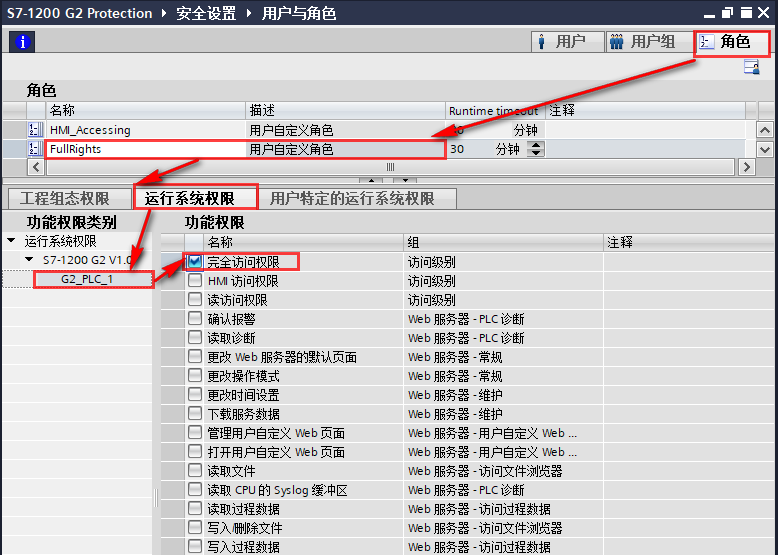

运行系统权限

通过博途、HMI、Web 浏览器可设置对 S7-1200 G2 访问的权限,如图2所示:

- 读访问权限

- HMI 访问权限

- 完全访问权限

- Web 服务器-更改操作模式

- Web 服务器-更改Web服务器的默认页面

- Web 服务器-读取诊断

- Web 服务器-确认报警

- Web 服务器-读取CPU的Syslog缓冲区

- Web 服务器-更改时间设置

- Web 服务器-下载服务数据

- Web 服务器-读取过程数据

- Web 服务器-写入过程数据

- Web 服务器-打开用户自定义Web页面

- Web 服务器-管理用户自定义Web页面

- Web 服务器-读取文件

- Web 服务器-写入/删除文件

- OPC UA 相关功能,在 S7-1200 G2 V4.1 及以上版本开始支持,支持 OPC UA 相关功能后,此处可见。

图2. 为自定义角色分配 PLC 的运行系统权限

功能权限的访问级别

若要进行访问控制,需要创建具有必要功能权限(运行系统权限)的相应用户和角色。

访问级别和相关功能权限之间的分配基于已知的访问级别:

- 完全访问权限:用户必须具有功能权限“完全访问”的角色,对于 F-CPU,必须具有功能权限“完全访问(包括故障安全)”的角色。只有当至少一个用户具有“完全访问”或“完全访问(故障安全)”功能权限时,才能下载 CPU 组态。

- 只读访问权限:用户必须具有功能权限“只读访问”的角色。只读访问权限可以上传 PLC 站点。

- HMI 访问权限:用户必须具有功能权限“HMI 访问”的角色。

如果用户不具备这些指定的功能权限,则该用户也没有 CPU 的访问权限。

访问级别的层级结构以及相应的功能权限保持不变:

- 具有完全访问权限的用户还具有“只读访问”和“HMI 访问”功能权限。

- 具有只读访问权限的用户也具有“HMI 访问”功能权限。

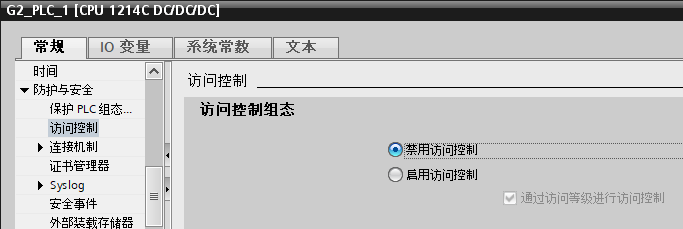

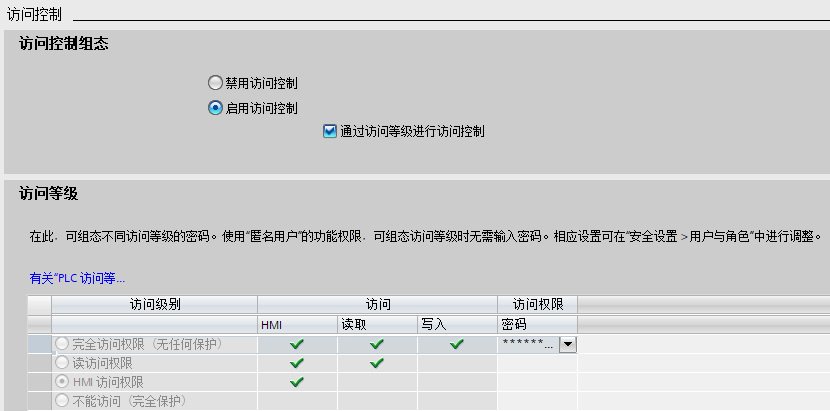

本地用户管理访问控制的激活/禁用

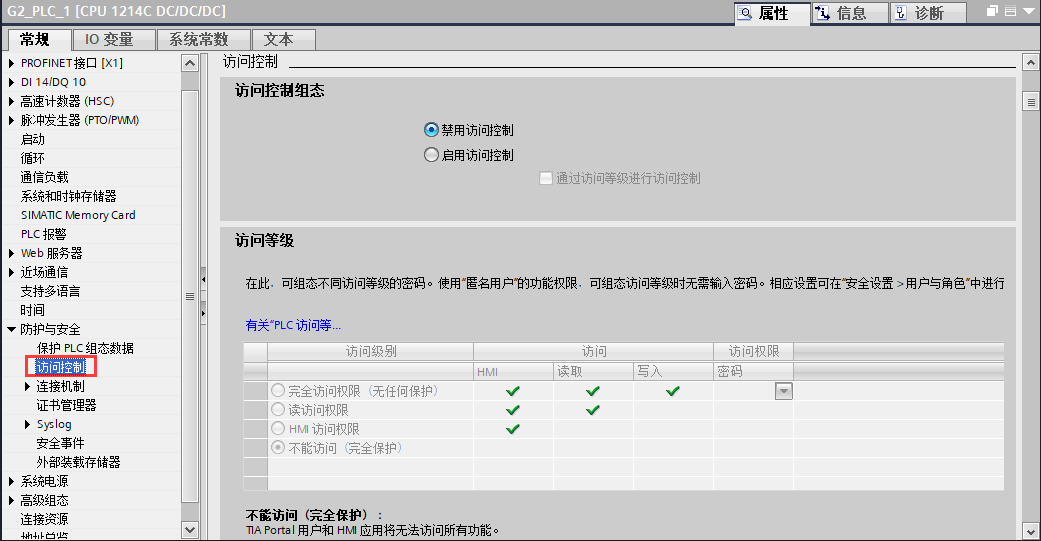

S7-1200 G2 V1.0 CPU 仅支持本地用户管理的访问控制,可在 CPU 属性的“保护和安全 > 访问控制 ”(Protection & Security > Access control) 选项卡中进行组态,如图3所示。

图3. 访问控制

- 禁用访问控制:除了用于在线传送证书的 GDS 推送功能外(S7-1200 G2 V1.0 不支持该功能),每个用户都可以完全访问所有功能。

禁用访问控制后,分配了角色和功能权限的用户不会下载到 CPU 中,即,用户与角色里面的配置不会生效。因而,在线访问不需要输入用户名及密码,且几乎可以对 CPU 所有的功能进行在线访问。

- 启用访问控制:已组态的用户及其分配的角色和附带的关联功能权限在下载后生效。

启用访问控制有两种设置方式:

- 启用访问控制,不启用“通过访问等级进行访问控制”

- 启用访问控制,启用“通过访问等级进行访问控制”

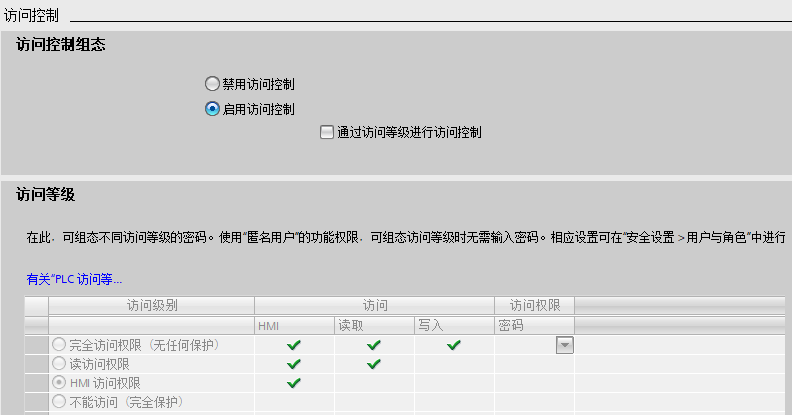

启用访问控制方式一:启用访问控制,不启用“通过访问等级进行访问控制”

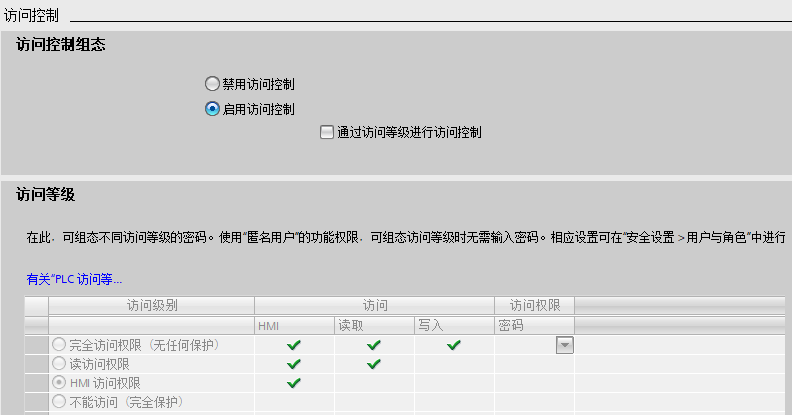

CPU 属性>防护与安全>访问控制中勾选启用访问控制,但不选择”通过访问等级进行访问控制“,如图4所示。

访问权限在“访问等级”表格中无法直接进行配置,所有访问控制通过“用户与角色”编辑器进行配置。图中显示的选中的权限“HMI 访问权限”指示的是,匿名(Anonymous)用户当前所分配的访问权限。这里不显示其他用户所分配的访问权限。

图4. 启用访问控制

示例:

匿名用户具有 HMI 访问权限

添加”Admin”用户,具有完全访问权限(编程、上传、下载和调试程序),配置过程如下:

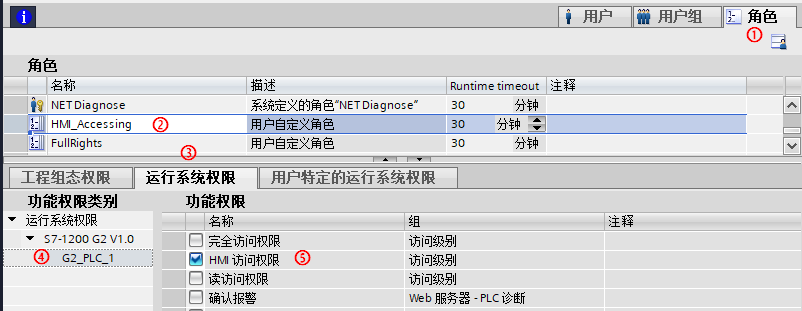

创建 HMI_Accessing 角色并且为其分配运行系统权限为 HMI 访问权限,如图5所示。

图5. 为角色分配 HMI 访问权限

① 打开用户与角色,切换到角色编辑器

② 新增仅支持 HMI 访问的角色

③ 选择运行系统权限

④ 选择需要访问的 PLC

⑤ 选择相应的访问权限,这里是 HMI 访问权限

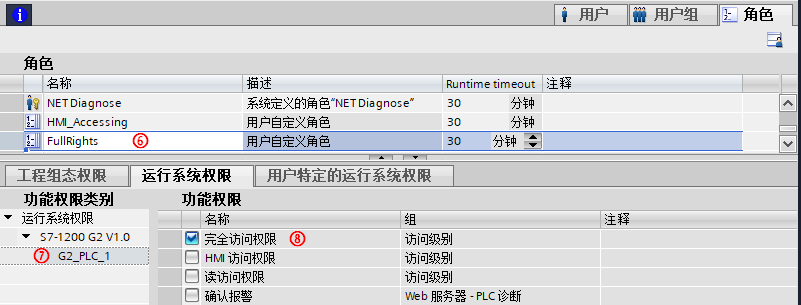

创建 FullRights 角色并且为其分配完全访问权限,如图6所示。

图6. 为角色分配完全访问权限

⑥ 新增支持完全访问权限的角色

⑦ 选择需要访问的 PLC

⑧ 选择权限:完全访问权限

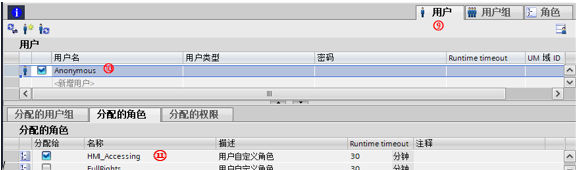

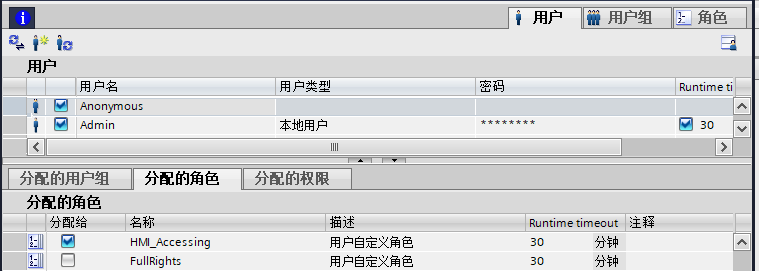

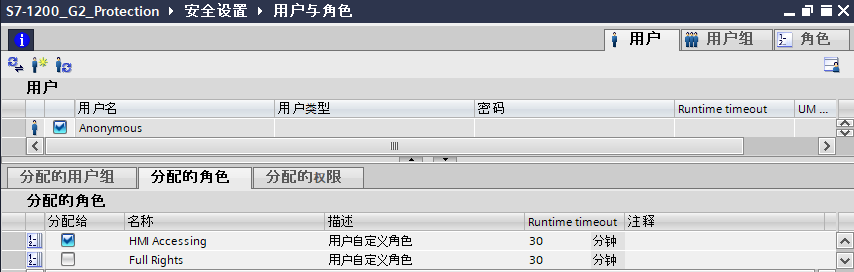

为匿名用户指定角色,如图7所示。

图7. 为匿名(Anonymous)用户指定角色

⑨ 切换到用户编辑器

⑩ 激活匿名账号

⑪ 匿名账号分配访问权限: HMI 访问

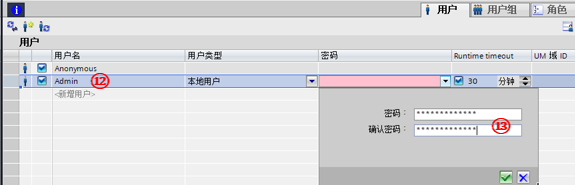

新增 Admin 用户,设置密码,如图8所示。

图8. 具有完全访问的用户 Admin 配置:新增用户并设置保护密码

⑫ 新增用户:Admin

⑬ 设置保护密码

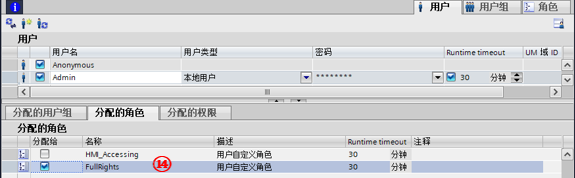

为 Admin 用户分配角色,如图9所示。

图9. 分配完全访问权限

⑭ 为 Admin 用户分配具有完全访问权限的角色

通过上述配置步骤,实现 HMI 连接不需要输入密码(与是否进行 TLS 加密安全通信无关);而 PLC 编程调试、上下载程序等需要输入账号: Admin,及正确的密码。

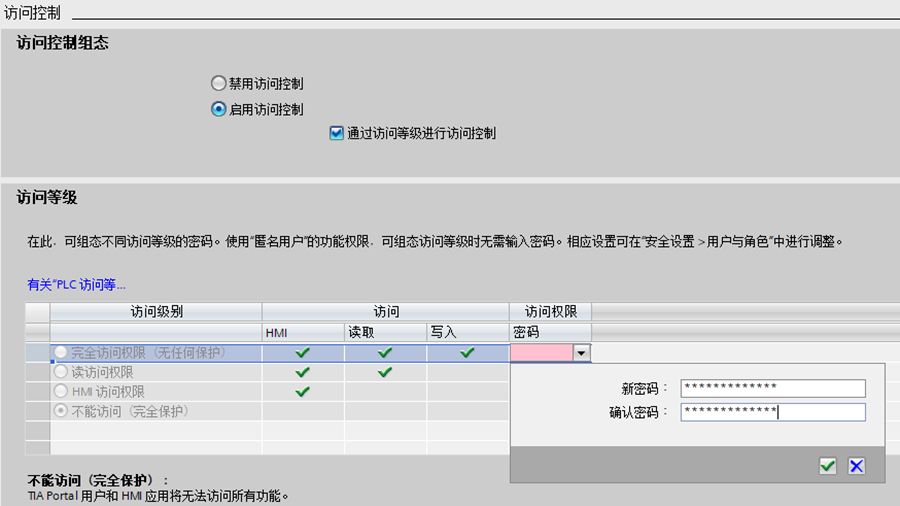

启用访问控制方式二:启用访问控制,通过访问等级进行访问控制

使用“通过访问等级进行访问控制 ...”(Access control via access levels ...) 选项时,不能直接在访问等级设置表中选择访问等级。只能通过以下一种方式为新的本地用户管理设置此选项:通过“匿名”(Anonymous) 用户的访问保护功能权限。

系统默认在项目中创建本地用户“匿名”(Anonymous)。借助此用户,可以在没有用户名和密码的情况下进行登录时,确定项目中 CPU 的访问等级。基于安全原因考虑,匿名用户已取消激活,使用前需激活。

示例:

- 如果“匿名”(Anonymous) 用户被禁用或者“匿名”(Anonymous) 用户虽然激活但没有分配任何功能权限,则没有用户名和密码任何人都不能登录(对应于访问级别“不能访问(完全保护)”(No access (complete protection)))。

图10. 设置访问密码

- 如果“匿名” (Anonymous) 用户被激活并且 CPU 的“完全访问”(Full access) 功能权限通过相应的角色分配给该用户,则此设置的结果为“无保护”(No protection)。通过在 CPU 属性的“保护和安全”(Protection & Security) 区域中设置“无访问保护”(No access protection),也可以到达此目的。

图11. 匿名用户 HMI 访问权限

对于完全访问或完全访问(故障安全),必须在表中组态完全访问密码,以实现访问保护。对于在运行期间需要获取 CPU 完全访问的用户(例如,将项目下载到 CPU 上),必须使用此密码登录后才能执行此操作。

密码保护的 HMI 访问

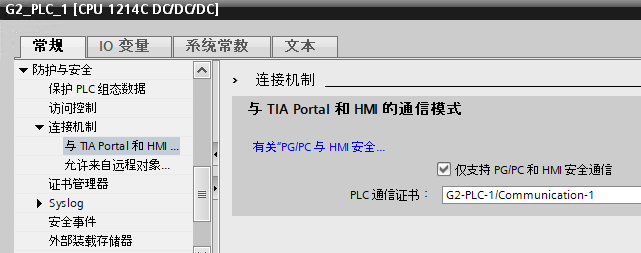

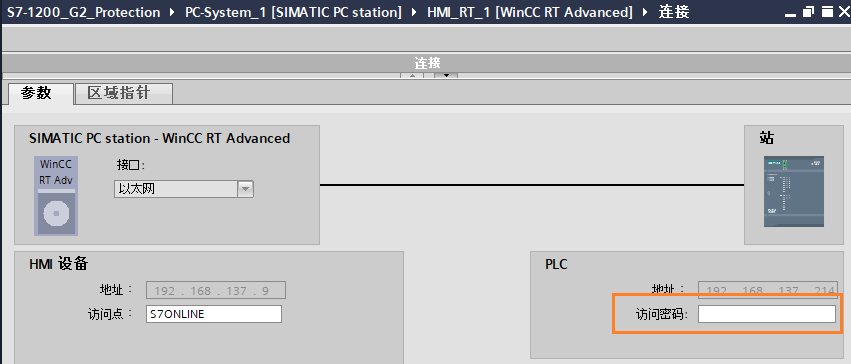

对于 S7-1200 G2,HMI 连接必须使用安全通信(TLS 加密),此特性与访问控制无关,如图12所示。

图12. 仅支持 PG/PC 和 HMI 安全通信

对于 HMI 连接,另外可以使用密码进行另一种层次的访问保护,但当前的西门子各版本经典 WinCC、博途 WinCC 和操作员面板连接仅支持密码输入,不支持用户名输入,因此配置密码保护 HMI 通信,需要注意:

图13. HMI 连接访问密码

HMI 是否需要输入密码进行连接通信,访问控制配置有以下三种情况:

情况一:禁用访问控制

图14. 禁用访问控制

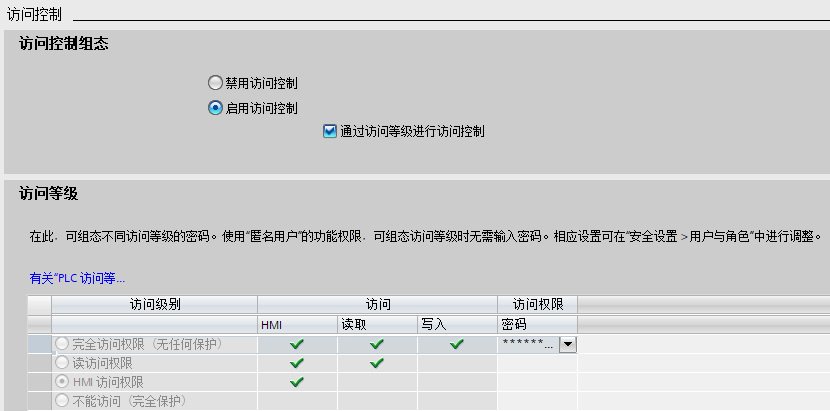

情况二:启用访问控制(无论是否启用通过访问等级进行访问控制),需要启用匿名( Anonymous )账号,且匿名账号至少分配 HMI 访问权限:

图15. 启用访问控制

图16. 激活匿名用户具有 HMI 访问权限

情况三:启用访问控制,且启用通过访问等级进行访问控制, HMI 连接保护密码输入的是 PLC 访问等级里所输入的密码:

通17. 通过访问登记进行访问控制

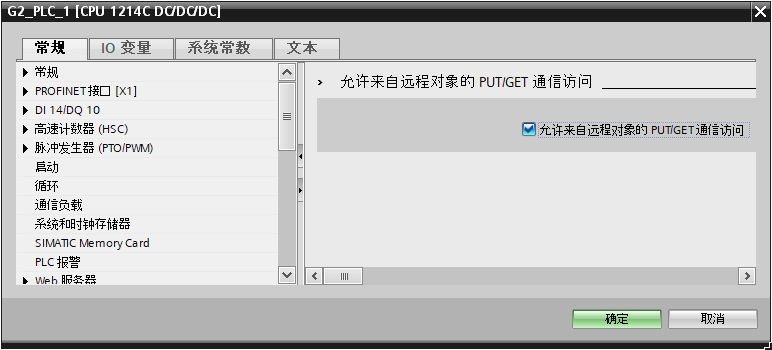

如何激活“允许来自远程对象的 PUT/GET 通信访问”?

如果需要启用启用允许来自远程对象的 PUT/GET 通信访问,如图18所示,两种配置方法:

- 禁用访问控制;

- 启用访问控制,匿名用户至少具有 HMI 访问权限。

图18. 激活允许来自远程对象的 PUT/GET 通信访问

- 评论

-

分享

扫码分享

- 收藏 收藏

- 点赞 点赞

- 纠错 纠错

西门子官方商城

西门子官方商城

{{item.nickName}}