- {{item.name}}

Windows 2003 Server作为RADIUS Server对访问SCALANCE X 网络的计算机作认证

- 0

- 92

- 379

1 概述

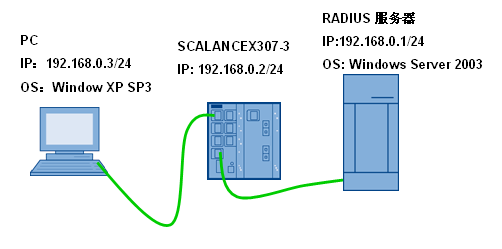

工业安全需要考虑对自动化网络访问的控制。对于接入工业网络的用户作控制,对用户作控制首先要对身份作认证。身份认证是计算机系统的用户在进入系统或访问不同保护级别的系统资源时,系统确认该用户的身份是否真实、合法和唯一的过程。使用身份认证的主要目的是防止非授权用户进入系统,同时防止非授权用户通过非正常操作访问受控信息或恶意破坏系统数据的完整性。通过身份认证系统加密用户对网络资源的访问,在众多的解决方案中,Radius认证系统的使用最为广泛。通过Radius认证系统,实现对用户网络访问身份的认证,以决定某一用户是否具有使用网权限,并记录相关的信息。所以需要简要介绍身份认证的概念、IEEE 802.x协议、Radius认证系统等基础概念,本文以Windows Server 2003操作系统和SCALANCE X交换机为例如下图1,详细介绍用户身份认证系统的安装、配置。

图1 网络结构图

1.1 身份认证的概念

身份认证(Authentication)是系统审查用户身份的过程,从而确定该用户是否具有对某种资源的访问和使用权限。身份认证通过标识和鉴别用户的身份,提供一种判别和确认用户身份的机制。身份认证需要依赖其他相关技术,确认系统访问者的身份和权限,使计算机和网络系统的访问策略能够可靠、有效地执行,防止攻击者假冒合法用户获得资源的访问权限,从而保证系统和数据的安全以及授权访问者的合法利益。计算机网络中的身份认证是通过将一个证据与实体身份绑定来实现的。实体可能是用户、主机、应用程序甚至是进程。证据与身份之间是一一对应的关系,双方通信过程中,一方实体向另一方实体提供这个证据证明自已的身份,另一方通过相应的机制来验证证据,以确定该实体是否与证据所显示的身份一致。

认证、授权与审计

在计算机网络安全领域,将认证、授权与审计统称为AAA或3A,即英文Authentication(认证)、Authorization(授权)和Accounting(审计)。

认证认证是一个解决确定某一个用户或其他实体是否被允许访问特定的系统或资源的问题。授权授权是指当用户或实体的身份被确定为合法后,赋予该用户的系统访问或资源使用权限。审计审计也称为记帐(Accounting)或审核,出于安全考虑,所有用户的行为都要留下记录,以便进行核查。安全性评估(security assessment)是审计操作的进一步扩展。在安全性评估中,专业人员对网络中容易受到入侵者攻击的部分进行内部检查,对网络存在的薄弱环节进行阶段性评估。通过对评估结果的分析,既可以发现网络中存在的设计缺陷,也可以为今后的网络调整提供权威的数据支撑。

1.2 IEEE 802.1x协议与RADIUD服务器

IEEE 802.1协议

IEEE 802.1x是一个基于端口的网络访问控制协议,该协议的认证体系结构中采用了“可控端口”和“不可控端口”的逻辑功能,从而实现认证与业务的分离,保证了网络传输的效率。

IEEE 802系列局域网(LAN)标准占据着目前局域网应用的主要份额,但是传统的IEEE 802体系定义的局域网不提供接入认证,只要用户能接入集线器、交换机等控制设备,用户就可以访问局域网中其他设备上的资源,这是一个安全隐患,同时也不便于实现对局域网接入用户的管理。IEEE 802.1x是一种基于端口的网络接入控制技术,在局域网设备的物理接入级对接入设备(主要是计算机)进行认证和控制。连接在交换机端口上的用户设备如果能通过认证,就可以访问局域网内的资源,也可以接入外部网络(如Internet);如果不能通过认证,则无法访问局域网内部的资源,同样也无法接入Internet,相当于物理上断开了连接。

IEEE 802.1x协议采用现有的可扩展认证协议(Extensible Authentication

Protocol,EAP),它是IETF提出的PPP协议的扩展,最早是为解决基于IEEE 802.11标准的无线局域网的认证而开发的。虽然IEEE802.1x定义了基于端口的网络接入控制协议,但是在实际应用中该协议仅适用于接入设备与接入端口间的点到点的连接方式,其中端口可以是物理端口,也可以是逻辑端口。典型的应用方式有两种:一种是以太网交换机的一个物理端口仅连接一个计算机;另一种是基于无线局域网(WLAN)的接入方式。其中,前者是基于物理端口的,而后者是基于逻辑端口的。目前,几乎所有的以太网交换机都支持IEEE 802.1x协议。

RADIUS服务器

RADIUS(Remote Authentication Dial In User Service,远程用户拨号认证服务)服务器提供了三种基本的功能:认证(Authentication)、授权(Authorization)和审计(Accounting),即提供了3A功能。其中审计也称为“记账”或“计费”。RADIUS协议采用了客户机/服务器(C/S)工作模式。网络接入服务器(Network Access Server,NAS)是RADIUS的客户端,它负责将用户的验证信息传递给指定的RADIUS服务器,然后处理返回的响应。RADIUS服务器负责接收用户的连接请求,并验证用户身份,然后返回所有必须要配置的信息给客户端用户,也可以作为其他RADIUS服务器或其他类认证服务器的代理客户端。服务器和客户端之间传输的所有数据通过使用共享密钥来验证,客户端和RADIUS服务器之间的用户密码经过加密发送,提供了密码使用的安全性。

1.3 基于IEEE 802.1x认证系统的组成

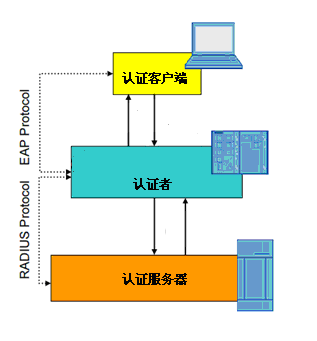

如图2 所示,一个完整的基于IEEE 802.1x的认证系统由认证客户端、认证者和认证服务器3部分(角色)组成。

图2 认证关系图

认证客户端

认证客户端是最终用户所扮演的角色,一般是个人计算机。它请求对网络服务的访问,并对认证者的请求报文进行应答。认证客户端必须运行符合IEEE802.1x 客户端标准的软件,目前最典型的就是Windows XP操作系统自带的IEEE802.1x客户端支持。另外,一些网络设备制造商也开发了自己的IEEE 802.1x客户端软件。

认证者

认证者一般为交换机等接入设备。该设备的职责是根据认证客户端当前的认证状态控制其与网络的连接状态。扮演认证者角色的设备有两种类型的端口:受控端口(controlled Port)和非受控端口(uncontrolled Port)。其中,连接在受控端口的用户只有通过认证才能访问网络资源;而连接在非受控端口的用户无须经过认证便可以直接访问网络资源。把用户连接在受控端口上,便可以实现对用户的控制;非受控端口主要是用来连接认证服务器,以便保证服务器与交换机的正常通讯。

认证服务器

认证服务器通常为RADIUS服务器。认证服务器在认证过程中与认证者配合,为用户提供认证服务。认证服务器保存了用户名及密码,以及相应的授权信息,一台认证服务器可以对多台认证者提供认证服务,这样就可以实现对用户的集中管理。认证服务器还负责管理从认证者发来的审计数据。微软公司的Windows Server 2003操作系统自带有RADIUS服务器组件。

2 RADIUS服务器的安装与配置

2.1 安装RADIUS服务器

如果服务器这台计算机是一台Windows Server 2003的独立服务器(未升级成为域控制器,也未加入域),则可以利用 SAM 来管理用户账户信息;如果是一台Windows Server 2003域控制器,则利用活动目录数据库来管理用户账户信息。虽然活动目录数据库管理用户账户信息要比利用 SAM 来安全、稳定,但RADIUS服务器提供的认证功能相同。为便于实验,下面以一台运行Windows Server 2003的独立服务器为例进行介绍,该计算机的IP地址如图1所示为 192.168.0.1/24。

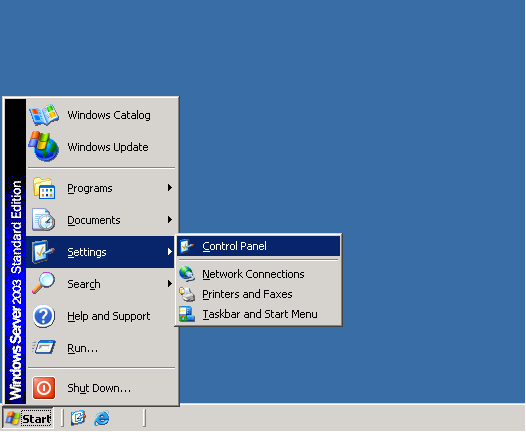

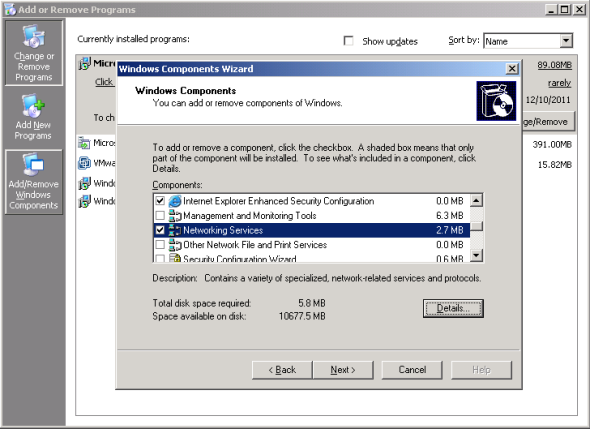

点击“Start” → “Setting” → “Control Panel”。如图3所示

图3 打开计算机的控制面板

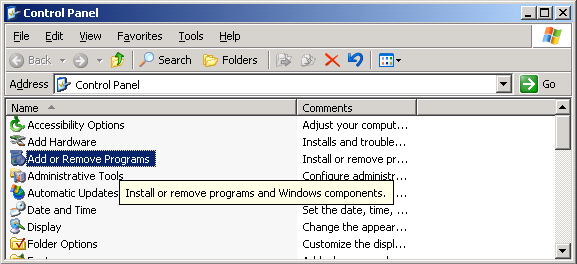

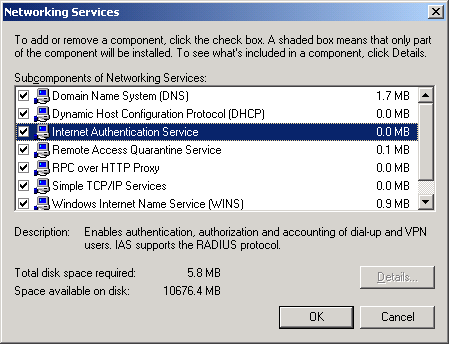

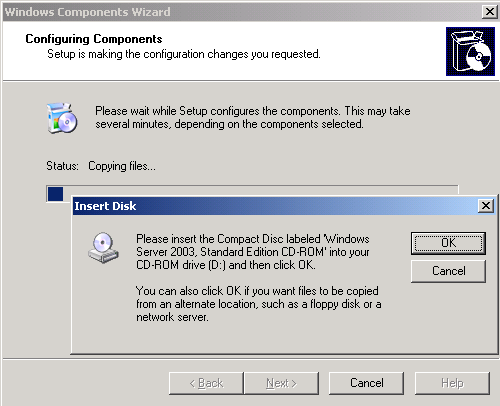

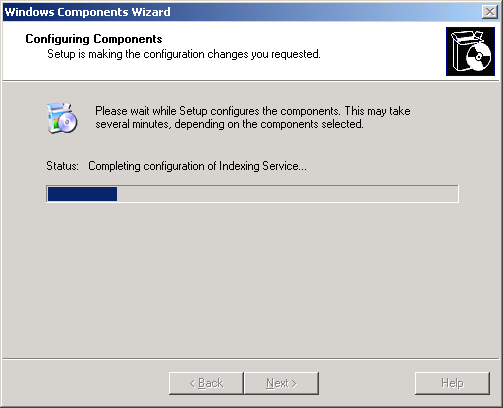

在控制面板中双击“Add Or Remove Programs”。如图4所示。在弹出的窗口中点击“Add/Remove Windows Components”,在弹出的“Windows Components Wizard”窗口中勾选“Networking Services”如图5。点击“Detail”按钮,可以选择所需要安装的服务,这里采用缺省全部选择如图6所示,在图6中点击“OK”回到图5的界面,点击“Next”按钮此时会后会弹出插入源Windows 2003 Server的对话框,如图7所示。插入光盘后,点击“OK”按钮,系统就自动安装相应服务到计算机上如图8所示。安装后点击“Next”按钮完成配置。

图4 添加/删除程序

图5 选择添加/删除Windows组件并选择Networking Services服务

图6 查看要安装的服务

图7 插入Windows Server源安装盘

图8 服务的安装过程

到此就完成了RADIUS服务器的安装。在上面的过程中需要注意的是在图6中一定要勾选“Internet Authentication Services”。此服务就是RADIUS服务器服务。其它的选项可以不勾选。

| 提示! 如果用户要在自己的运行有Windows Server 2003的计算机上对RADIUS服务器进行远程管理,可以在本地计算机上选择“开始”→“运行”,在打开的对话框的文本框中输入MMC命令,打开“控制台”窗口,在该窗口中选择“文件”→“添加/删除管理单元”→“添加”→“Internet验证服务”→“添加”→“另一台计算机”,在打开的对话框中输入远程RADIUS服务器的IP地址,来创建管理控制台,通过管理控制台对远程RADIUS服务器进行管理。 提示:如果用户是通过域控制器的Active Directory数据库来进行用户账户的管理,则需要建立IAS服务器与Active Directory数据库之间的连接,这样当RADIUS客户端需要进行身份验证、授权或记账等操作时,就通过Active Directory数据库来完成。 |

2.2 创建用户账户

需要为所有通过认证才能够访问网络的用户在RADIUS服务器中创建账户。这样,当用户的计算机连接到启用了端口认证功能的交换机上的端口上时,启用了IEEE 802.1x认证功能的客户端计算机需要用户输入正确的账户和密码后,才能够访问网络中的资源。下面,创建一个测试用的用户账户(如user1),并设置相应的密码(如Password1)。

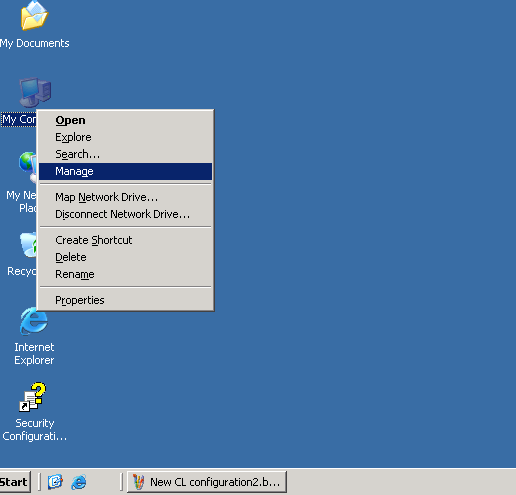

右键点击“My Computer”,在弹出的菜单中选择“Manage”选项,如图9所示。

图9、打开计算机管理

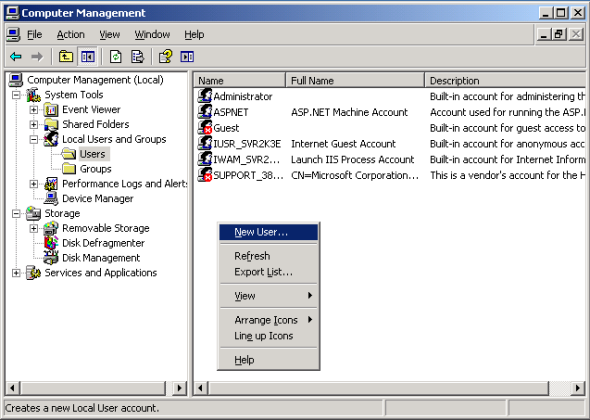

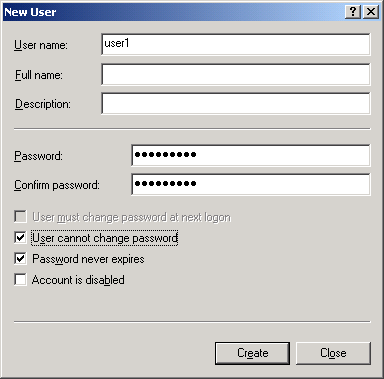

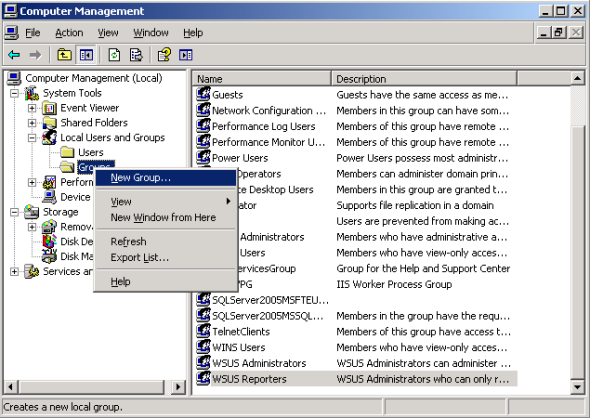

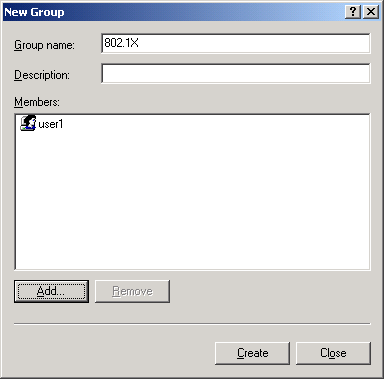

在弹出的计算机管理的窗口中选择本地用户与本地组选项。点击用户文件夹,在其右的用户列表的框里右键点击空白处,在弹出的菜单中选择“New User…”如图10所示。选择后打开新建用户的窗口,在新建的用户窗口里输入用户名为“user1”和密码为“Password1”的用户账户如图11所示。新建用户后右键点击“Group”文件夹,在弹出的菜单中选择“New Group…”选项如图12所示,打开新建组的窗口,在新建组的窗口中的组名中输入“802.11X”并把“User1”的用户通过“Add”按钮添加。添加后如图13所示。

图10 创建新用户

图11 输入用户名与密码

图12 创建新用户组

图13 输入用户组名并添加用户到用户组

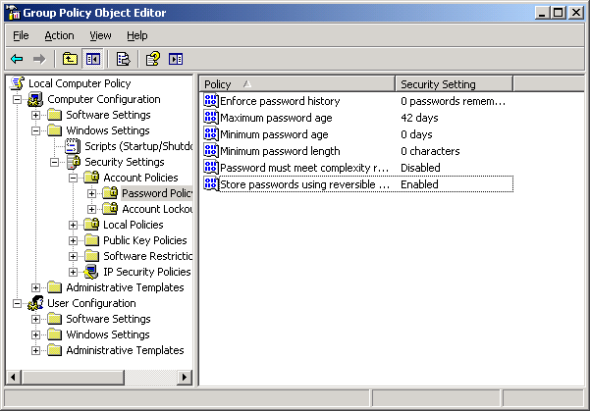

另外,选择“Start”→“Run”,在打开的对话框中输入组策略编辑器命令“gpedit.msc”,单击“确定”按钮,在出现的对话框中依次选择“Computer Configuration”→“Windows Settings”→“Security Settings”→“Account Policies”→“Password Policies”,启用“Store Passwords using Reversible”策略项,如图14所示。

图14 组策略配置

2.3 设置远程访问策略

在RADIUS服务器的“Internet验证服务”窗口中,需要为图1中的交换机及通过该交换机进行认证的用户设置远程访问策略。具体方法如下:

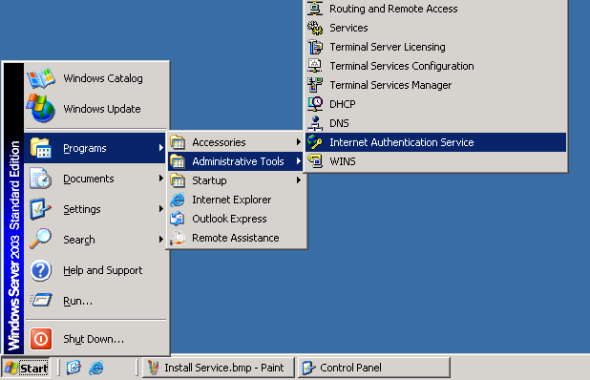

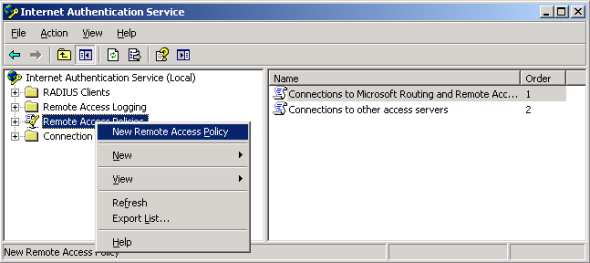

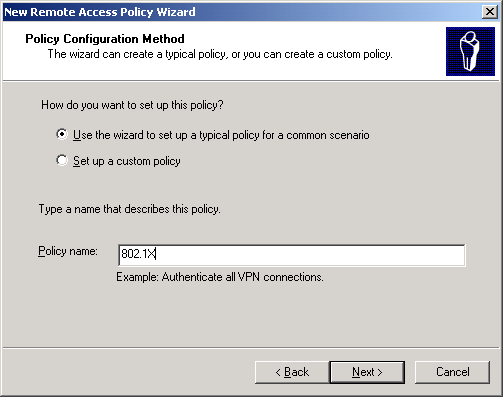

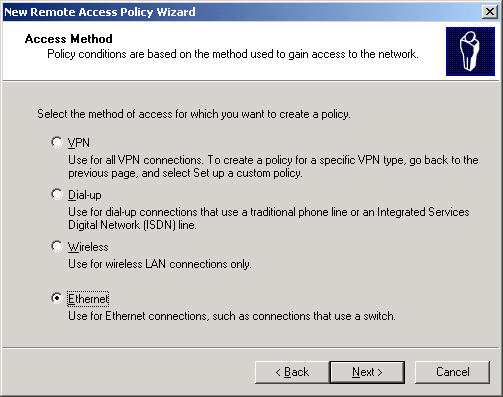

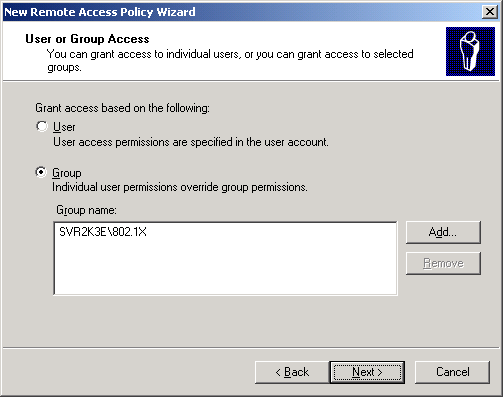

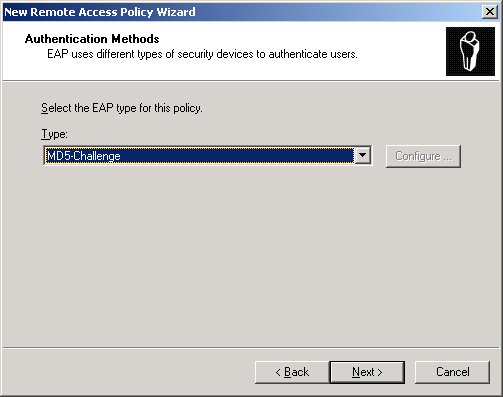

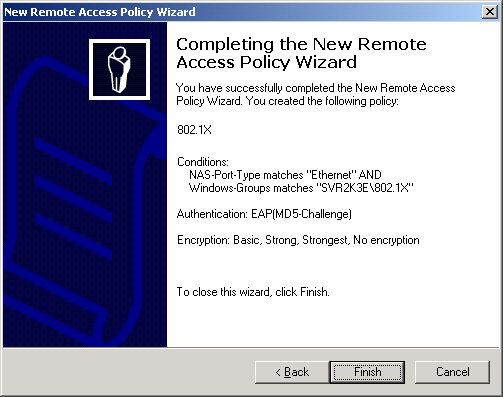

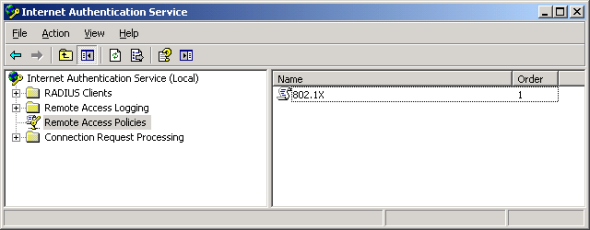

选择“Start” ”→“Programs”→“Administrative Tools”→“Internet Authentication Services”,如图15所示。选择后打开“Internet验证服务”窗口。在该窗口中右键点击“Remote Access Policy”选项,在弹出的菜单中选择“New Remote Access Policy”命令,如图16所示,选择后弹出新的远程接入的策略配置向导窗口,在该窗口中选择使用向导完成策略配置选项,并在策略名中输入“802.1X”,如图17所示。输入后点击“Next”按钮,在新出现的窗口中选择接入方式为“Ethernet”,如图18所示。接着点击“Next”按钮,在弹出的窗口中选择授权用户组为前面创建的用户组“802.1X”,如图19所示。继续点击“Next按钮”,在弹出的窗口中选择认证方式为“MD5-Challenge”如图20所示。继续点击“Next按钮”就会弹出策略配置完成的窗口,在出现的窗口中点击“Finish”按钮,完成策略配置,如图21所示。点击完成后回到“Internet验证服务”窗口,在此窗口下删除其它的策略,如图22所示。右键点击名为“802.1X”的策略,在弹出的菜单中选择“属性”选项,可以查看该策略的属性如下图23所示。

图15 打开Internet认证服务

图16 创建新策略

图17 输入策略名

图18 选择接入方式

图19 授权组的访问

图20 选择认证方式

图21 完成新建策略

图22 删除其它的组策略

图23 查看组策略

2.4创建RADIUS客户端

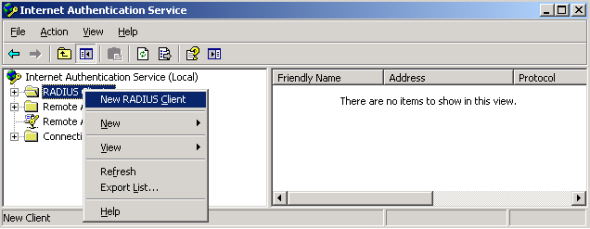

需要说明的是,这里要创建的RADIUS客户端,是指类似于图1中的交换机设备,在实际应用中也可以是VPN服务器、无线AP等,而不是用户端的计算机。RADIUS服务器只会接受由RADIUS客户端设备发过来的请求,为此需要在RADIUS服务器上来指定RADIUS客户端。以图1的网络拓扑为例,具体步骤如下:

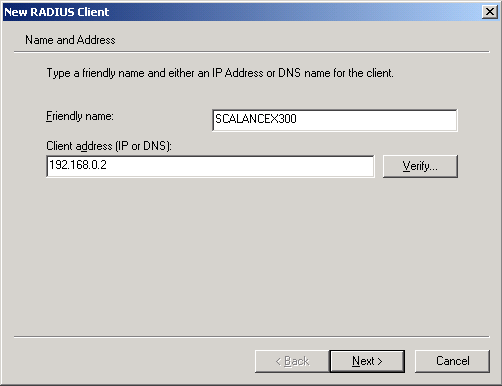

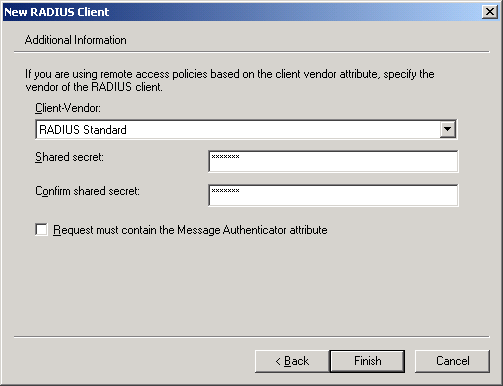

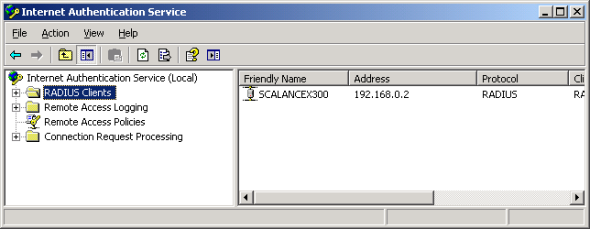

打开“Internet验证服务”窗口,在本地验证服务里右键点击“RADIUS Client”,在弹出的菜单中选择“New RADIUS Client”如图24所示。选择后弹出 的“New RADIUS Client”窗口中输入容易记得客户端名及IP地址,如图25所示。然后点击“Next”按钮,在弹出的窗口中输入共享密钥“Siemens”,输入后点击“Finish”按钮,点击后如图26所示。

图24 配置RADIUS客户端

图25 输入客户端名及客户端的IP地址

图26 输入共享密钥

图27 配置好的客户端

3 交换机(RADIUS客户端)的配置

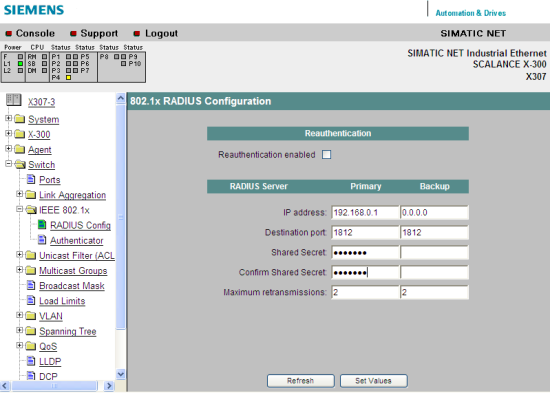

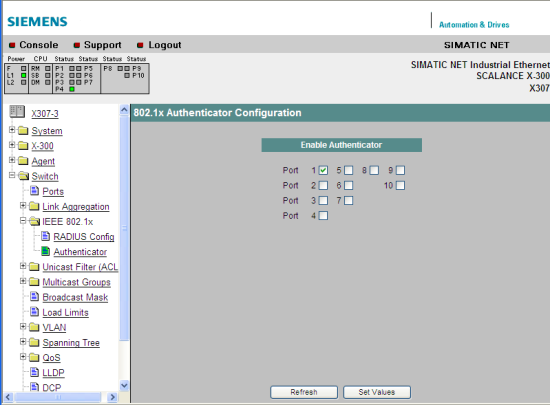

用以太网线连接计算机到SCALANCE X307-3,打开计算机的IE浏览器,在IE浏览器中输入SCALANCE X307-3交换机的IP地址 192.168.0.2 。进入交换机的WEB管理页面。选择“Switch”→“ 802.1x”→“RADIUS Configuration”,在 “Primary”中输入RADIUS 服务器的地址(192.168.0.1)和共享密钥“Siemens”。输入后点击“Set Value”按钮,如图28所示。然后在“Authenticator”中勾选端口1位认证端口,如图29所示。

图28 设置RADIUS服务器配置

图29 设置认证的端口

4 用户端连接测试

本实验中客户端计算机以Windows XP SP3为例进行介绍,具体步骤如下:

(1)配置客户端的IP地址,如192.168.0.3。

(2)打开用户端计算机网络的“本地连接”属性对话框,然后选择“验证”标签项,在打开的如图23所示的对话框中选取“启用此网络的IEEE 802.1x验证”,并在“EAP类型”下拉列表中选取“MD5-质询”,其他选项可不选

5 总结

IEEE 802.1x是一个基于端口的网络访问控制标准,为局域网用户提供点对点(从用户计算机到接入交换机)的安全接入认证。在一个完整的基于IEEE 802.1x的认证系统由认证客户端、认证者和认证服务器3部分组成。本讲提供的基于IEEE 802.1x的认证方案,不但实现过程简单,而且实现成本低廉,可以提供用户对网络或设备访问的合法性的认证手段,已经成为业界普遍关注的技术,并开始大量应用。

关键词

SCALANCE X , 工业安全 ,RADIUS认证

剩余80%未阅读,请登录后下载/查看文档

- 评论

-

分享

扫码分享

- 收藏 收藏

- 点赞 点赞

- 纠错 纠错

关联文档

关联文档

- 在已安装过 WinCC 的计算机上安装 SIMATIC Information Server 2014 SP2 时都应该注意哪些?

- 当在多核或多处理器的计算机上和 Microsoft SQL Server 2005/2008 一起运行 SIMATIC WinCC 或 SIMATIC PCS 7 时需要注意什么?

- 当在多核或多处理器的计算机上和 Microsoft SQL Server 2005/2008 一起运行 SIMATIC WinCC 或 SIMATIC PCS 7 时需要注意什么?

- 在 Windws 7 或 Windows Server 2008 中使用 WinCC V7.0 SP3 Update 3 或更高版本的 WinCC 以及 WinCC (TIA 博途)时,如果锁定组合键?

- 如何在Windows Server 2008 / Windows 7中配置B.Data的WEB发布

- 在Windows8和Windows Server 2012上部署SIMATIC NET V12

- 06西门子工业5G路由器SCALANCE MUM856-1认证

- 当复制一个项目的时候,为什么会有题为“Microsoft SQL Server Login”的消息,表明“访问选定的数据库被拒”?

- 通过Internet访问PLC的Web Server实现对PLC的远程诊断

- 如何在 STEP( TIA Portal )V11 中给 PC station 的 OPC server 配置 S7 连接,通过以太网访问 S7-1200 中的数据?

看过该文档的用户还看过哪些文档

看过该文档的用户还看过哪些文档

西门子官方商城

西门子官方商城

{{item.nickName}}