- {{item.name}}

西门子交换机SCALANCE X访问控制列表快速入门

- 0

- 894

- 4424

ACL全称Access Control List(访问控制列表)。访问控制列表是交换机、路由器及防火墙中的常用技术,常用来根据事先设定的访问控制规则,过滤某些特定MAC地址、IP地址、协议类型、服务类型的的数据包,合法的允许通过,不合法的阻截并丢弃。 访问控制列表技术是包过滤防火墙的基础技术,但是在防火墙和交换机、路由器中,默认的转发和拦截规则是不一样的。交换机、路由器以转发数据包为主要任务,因此常使用“宽松规则”,也就是“ 只要不是禁止的就是允许的”,默认情况下转发所有数据包,仅仅拦截访问控制列表中特定的那些数据包。而防火墙以安全控制为主要任务,因此常使用“严谨规则”,即“只要不是允许的就是禁止的”。

SCALANCE X 300/400的访问控制列表技术使用了特定的MAC地址过滤技术,给网络管理提供网络访问的基本安全手段。例如,ACL允许某一主机访问您的资源,而禁止另一主机访问同样的资源。单播过滤技术使用在访问控制列表中。如果访问控制列表使能,来自于“不知道”MAC地址的数据包就立刻被过滤掉。所以要想“知道”MAC地址的数据包通过,就必须建立一个单播入口规则。

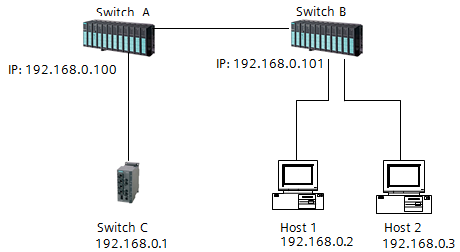

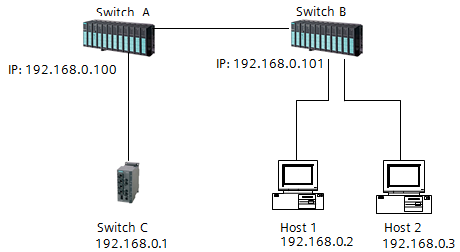

ACL网络组态:

网络组态由2台交换机SCALANCE X414-3E,分别称为Switch A和Switch B。通过各自的Port 5.1相连。Switch C为SCALANCE X204-2与Switch A的Port 9.4相连。Host1、Host2分别与Switch B的10.4、11.4相连。其中Host1的MAC地址为08-00-06-90-BA-AD;Host2的MAC地址为00-13-72-7C-98-6B。相应的IP地址参考ACL组态图。Switch B不做组态,通过Switch A组态设置ACL,察看Host1和Host2对Switch C (资源) 的访问。

Switch A组态:

| 序号 | 组态步骤 |

| 1 | 通过IE浏览器打开Router A的Web页面,输入用户名和密码,均为“admin”。在点击目录树Switch ® Unicast Filter(ACL),可以看见右侧当前的单播过滤表,其中可以看到通过5.1端口,交换机学习到Host1和Host2的MAC地址。 |

| 2 | 点击下面New Entry按钮,复制拷贝Host1的静态MAC地址并设置Port5.1为M。M表示允许单播数据通过该端口。点击Set Values按钮结束。 |

| 3 | 点击目录树Switch ® Unicast Filter(ACL) Ports,使能端口5.1,然后点击Set Values按钮结束设置。 |

| 4 | 这时点击目录树Switch ® Unicast Filter(ACL),只有Host1在5.1端口上。 |

| 5 | 通过对Switch A的访问控制列表设置,只有Host1可以访问Switch C。这样从网络管理和安全角度,来自于非Host1的MAC的单播帧都会被丢弃。 |

关键词

西门子交换机,SCALANCE X414-3E,访问控制列表

ACL全称Access Control List(访问控制列表)。访问控制列表是交换机、路由器及防火墙中的常用技术,常用来根据事先设定的访问控制规则,过滤某些特定MAC地址、IP地址、协议类型、服务类型的的数据包,合法的允许通过,不合法的阻截并丢弃。 访问控制列表技术是包过滤防火墙的基础技术,但是在防火墙和交换机、路由器中,默认的转发和拦截规则是不一样的。交换机、路由器以转发数据包为主要任务,因此常使用“宽松规则”,也就是“ 只要不是禁止的就是允许的”,默认情况下转发所有数据包,仅仅拦截访问控制列表中特定的那些数据包。而防火墙以安全控制为主要任务,因此常使用“严谨规则”,即“只要不是允许的就是禁止的”。

SCALANCE X 300/400的访问控制列表技术使用了特定的MAC地址过滤技术,给网络管理提供网络访问的基本安全手段。例如,ACL允许某一主机访问您的资源,而禁止另一主机访问同样的资源。单播过滤技术使用在访问控制列表中。如果访问控制列表使能,来自于“不知道”MAC地址的数据包就立刻被过滤掉。所以要想“知道”MAC地址的数据包通过,就必须建立一个单播入口规则。

ACL网络组态:

网络组态由2台交换机SCALANCE X414-3E,分别称为Switch A和Switch B。通过各自的Port 5.1相连。Switch C为SCALANCE X204-2与Switch A的Port 9.4相连。Host1、Host2分别与Switch B的10.4、11.4相连。其中Host1的MAC地址为08-00-06-90-BA-AD;Host2的MAC地址为00-13-72-7C-98-6B。相应的IP地址参考ACL组态图。Switch B不做组态,通过Switch A组态设置ACL,察看Host1和Host2对Switch C (资源) 的访问。

Switch A组态:

| 序号 | 组态步骤 |

| 1 | 通过IE浏览器打开Router A的Web页面,输入用户名和密码,均为“admin”。在点击目录树Switch ® Unicast Filter(ACL),可以看见右侧当前的单播过滤表,其中可以看到通过5.1端口,交换机学习到Host1和Host2的MAC地址。 |

| 2 | 点击下面New Entry按钮,复制拷贝Host1的静态MAC地址并设置Port5.1为M。M表示允许单播数据通过该端口。点击Set Values按钮结束。 |

| 3 | 点击目录树Switch ® Unicast Filter(ACL) Ports,使能端口5.1,然后点击Set Values按钮结束设置。 |

| 4 | 这时点击目录树Switch ® Unicast Filter(ACL),只有Host1在5.1端口上。 |

| 5 | 通过对Switch A的访问控制列表设置,只有Host1可以访问Switch C。这样从网络管理和安全角度,来自于非Host1的MAC的单播帧都会被丢弃。 |

关键词

西门子交换机,SCALANCE X414-3E,访问控制列表

- 评论

- 收藏 收藏

- 点赞 点赞

- 纠错 纠错

西门子官方商城

西门子官方商城

关联文档

关联文档

{{item.nickName}}